1. Notio Occultationis Datorum

"Data masking" etiam "data masking" appellatur. Methodus technica est ad notitias sensibiles, ut numerum telephonicum mobilem, numerum chartae argentariae, et alias informationes, convertendas, modificandas, vel occultandas, cum regulas et normas "datae" sint. Haec ars imprimis adhibetur ad prohibendum ne notitiae sensibiles directe in ambitus incertis adhibeantur.

Principium occultationis datorum: Occultatio datorum proprietates originales datorum, regulas negotiales, et pertinentiam datorum servare debet ut evolutio, probatio, et analysis datorum subsequentes ab occultatione non afficiantur. Constantia et validitas datorum ante et post occultationem cura.

2. Classificatio occultationis datorum

Personatio datorum in personationem datorum staticam (SDM) et personationem datorum dynamicam (DDM) dividi potest.

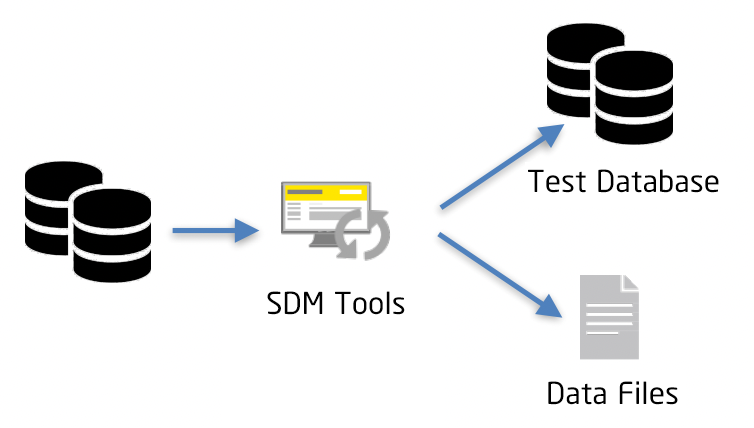

Occultatio datorum staticorum (SDM)Personarum staticarum occultatio novam basim datorum pro ambitu non-productionis constituendam requirit, quae ab ambitu productionis separari possit. Data sensibilia ex basi datorum productionis extrahuntur, deinde in basi datorum non-productionis reponuntur. Hoc modo, data desensibilizata ab ambitu productionis separantur, quod necessitatibus negotialibus satisfacit et securitatem datorum productionis praestat.

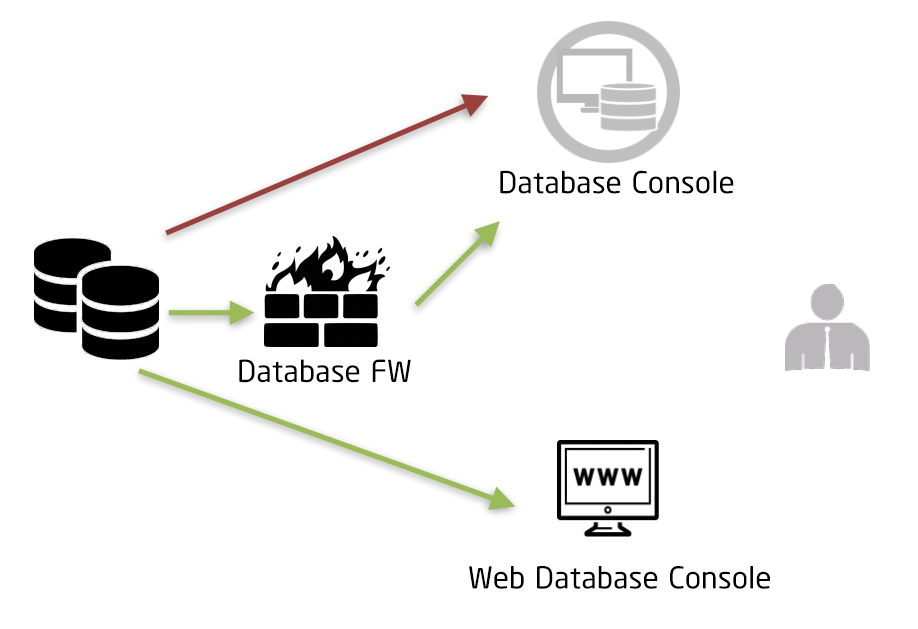

Dynamica Data Masking (DDM)Generaliter in ambitu productionis adhibetur ad notitias sensibiles in tempore reali desensibilizandas. Interdum, diversi gradus occultationis requiruntur ad easdem notitias sensibiles in diversis condicionibus legendas. Exempli gratia, diversa munera et permissiones diversa schemata occultationis instituere possunt.

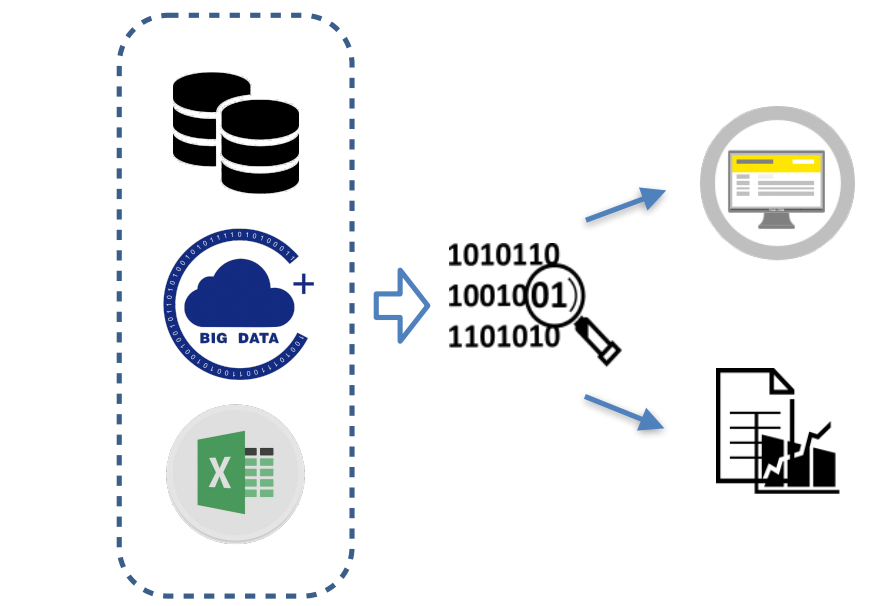

Applicatio relationis datorum et occultationis productorum datorum

Tales casus imprimis includunt producta interna monitoriae datorum vel tabulas publicitarias, producta datorum servitiorum externorum, et relationes ex analysi datorum fundatas, ut relationes negotiorum et recensiones proiectorum.

3. Solutio Obscurationis Datorum

Inter rationes occultationis datorum communis sunt: invalidatio, valor fortuitus, substitutio datorum, encryptio symmetrica, valor medius, offset et rotundatio, et cetera.

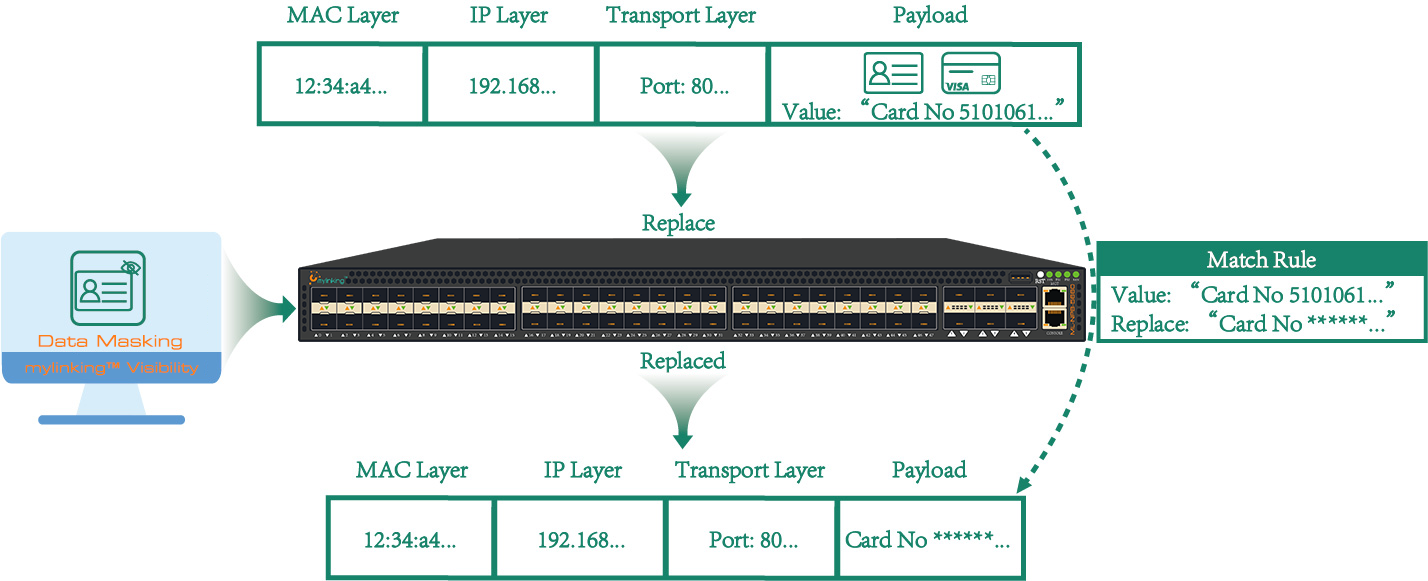

InvalidatioInvalidatio ad encryptionem, truncationem, vel occultationem notitiarum sensibilium refertur. Hoc schema plerumque notitias reales symbolis specialibus (velut *) substituit. Operatio simplex est, sed usores formam notitiarum originalium scire non possunt, quod applicationes notitiarum subsequentes afficere potest.

Valor FortuitusValor fortuitus ad fortuitam substitutionem notitiarum sensibilium refertur (numeri digitos substituunt, litterae litteras substituunt, et characteres characteres substituunt). Haec methodus occultationis formam notitiarum sensibilium quodammodo curabit et applicationem notitiarum subsequentem facilitabit. Lexicon occultationis pro quibusdam verbis significantibus, ut nominibus hominum et locorum, fortasse necessarium erit.

Substitutio DatorumSubstitutio datorum similis est occultationi valorum nullorum et fortuitorum, nisi quod loco characterum specialum vel valorum fortuitorum, data occultantia valore specifico substituuntur.

Encryptio SymmetricaEncryptio symmetrica est methodus specialis et reversibilis occultandi. Data sensibilia per claves encryptionis et algorithmos encryptat. Forma textus cifrati cum datis originalibus in regulis logicis congruit.

MediocrisSchema mediorum saepe in condicionibus statisticis adhibetur. Pro datis numericis, primum mediam eorum computamus, deinde valores desensitizatos circa mediam temere distribuimus, ita summam datorum constantem servans.

Offset et RotundatioHaec methodus notitias digitales per mutationem fortuitam mutat. Rotundatio offset authenticitatem approximatam intervalli praestat, securitate notitiarum servata, quae propius ad notitias reales est quam schemata priora, et magnam significationem in condicionibus analysis magnarum notitiarum habet.

"Exemplar commendatum"ML-NPB-5660"pro occultatione datorum"

4. Technicae Occultationis Datorum Vulgo Adhibitae

(1). Technicae Statisticae

Exemplificatio et aggregatio datorum

- Exemplar datorum: Analysis et aestimatio copiarum datorum originalium per selectionem subpartes repraesentativae copiarum datorum est methodus magni momenti ad efficaciam technicarum de-identificationis augendam.

- Aggregatio datorum: Ut collectio rationum statisticarum (velut summatio, numeratio, mediatio, maximi et minimi) ad attributa in microdatis applicata, eventus repraesentativus est omnium inscriptionum in collectione datorum originali.

(2). Cryptographia

Cryptographia est methodus communis ad desensitizationem desensibilizandam vel efficaciam eius augendam. Algorithmi encryptionis genera varia varios effectus desensitizationis assequi possunt.

- Encryptio deterministica: Encryptio symmetrica non fortuitā. Solet notitias identitatis tractare et, cum necesse est, decryptare et textum cifratum ad identitatis originalem restituere potest, sed clavis rite protegenda est.

- Encryptio irreversibilis: Functio dispersa (hash) ad data tractanda adhibetur, quae plerumque ad data identificationis adhibetur. Non potest directe decryptari et nexus mappandi servandus est. Praeterea, propter proprietatem functionis dispersae, collisio datorum fieri potest.

- Encryptio homomorphica: Algorithmus homomorphicus cifrarii adhibetur. Eius proprietas est ut eventus operationis cifrarii idem sit ac eventus operationis textus clari post decryptionem. Quapropter, vulgo ad campos numericos tractandos adhibetur, sed propter rationes efficacitatis non late adhibetur.

(3). Technologia Systematis

Ars suppressionis notitias quae tutelam secreti non consequuntur vel delet vel protegit, sed eas non publicat.

- Occultatio: ad modum desensitizationis frequentissimum refertur ad valorem attributorum occultandum, ut numerum adversarii, tessera identitatis asterisco notatam, vel inscriptio truncata.

- Suppressio localis: ad processum delendi valores attributorum specificorum (columnas), removendi campos datorum non necessarios refertur;

- Suppressio inscriptionum: ad processum delendi inscriptiones specificas (ordines), delendi inscriptiones datorum non necessarias refertur.

(4). Ars Pseudonymorum

Pseudomanio est ars de-identificationis quae pseudonymo utitur ad identificatorem directum (vel alium identificatorem sensibilem) substituendum. Technicae pseudonymi identificatores singulares pro singulis subiectis informationis creant, loco identificatorum directorum vel sensibilium.

- Valores fortuitos independenter generare potest ut identitati originali respondeant, tabulam mapparum servare, et accessum ad tabulam mapparum stricte moderari.

- Encryptionem etiam ad pseudonyma creanda uti potes, sed clavem decryptionis rite servare debes;

Haec technologia late adhibetur in casu magni numeri usorum datorum independentium, ut OpenID in scenario suggestus aperti, ubi diversi fabricatores diversos OpenID pro eodem usore obtinent.

(5). Technicae Generalizationis

Ars generalizationis ad artem de-identificationis refertur quae granularitatem attributorum selectorum in collectione datorum minuit et descriptionem generaliorem et abstractiorem datorum praebet. Ars generalizationis facile adhibetur et authenticitatem datorum in gradu archivorum protegere potest. Saepe in productis datorum vel relationibus datorum adhibetur.

- Rotundatio: eligendam basin rotundationis pro attributo selecto, ut puta forensia sursum vel deorsum, implicat, proventus 100, 500, 1K, et 10K producens.

- Rationes codificationis superioris et inferioris: Valores supra (vel infra) limen limine summum (vel inferius) gradum repraesentante substituuntur, ita ut resultat "supra X" vel "infra X" fiat.

(6). Technicae Randomizationis

Quasi genus artis de-identificationis, technologia randomizationis ad modificationem valoris attributi per randomizationem refertur, ut valor post randomizationem a valore reali originali differat. Hic processus facultatem aggressoris ad derivandum valorem attributi ex aliis valoribus attributorum in eadem inscriptione datorum minuit, sed authenticitatem datorum resultantium afficit, quod commune est cum datis probationis productionis.

Tempus publicationis: XXVII Septembris, MMXXII